Uso seguro del navegador Tor en 2025: guía para principiantes

- Guía rápida: Cómo usar Tor con una VPN en 3 pasos sencillos

- ¿Para qué se utiliza el navegador Tor?

- ¿Cuándo no se debería usar Tor?

- ¿Cómo funciona Tor?

- ¿Es seguro navegar con Tor?

- Cómo usar Tor con una VPN

- Consejos adicionales para mantener la seguridad en Tor

- Cómo instalar el Navegador Tor en tus dispositivos

- Preguntas frecuentes sobre cómo usar Tor de forma segura

Aunque Tor ofrece un grado de privacidad, no es suficiente para mantener la seguridad en la web oscura. Hay muchas buenas razones para usar Tor, pero dado que también es un centro para ciberdelincuentes, es probable que tu actividad esté siendo controlada. También es difícil identificar enlaces no seguros, por lo que tu dispositivo y tus datos personales corren un mayor riesgo.

Por eso, es crucial usar Tor junto con otras medidas de seguridad. Una de las maneras más fáciles de aumentar tu seguridad en Tor es usar una VPN cuando accedes a la web oscura. Cuando te conectas a una VPN, esta cifra tu tráfico de extremo a extremo. Al hacerlo, evita que hackers, curiosos, e incluso tu proveedor de servicios de internet, intercepten tu actividad en línea.

Guía rápida: Cómo usar Tor con una VPN en 3 pasos sencillos

- Consigue una VPN.

- Descarga Tor.

Por motivos de seguridad, cerciórate de obtener el navegador desde el sitio web oficial de Tor y no de un tercero. - Usa el Navegador Tor.

Conecta tu VPN antes de abrir Tor para garantizar el máximo nivel de seguridad.

¿Para qué se utiliza el navegador Tor?

El navegador Tor se utiliza para acceder a todas las capas de internet, incluida la dark web. Sus múltiples capas le ponen nombre: The Onion Router (TOR). Tor se basa en Firefox, por lo que puedes usarlo para visitar sitios web regulares de la superficie como YouTube y Wikipedia. Sin embargo, a diferencia de otros navegadores, Tor también puede acceder a sitios ".onion” ocultos que se encuentran en la web oscura.

La web oscura es una parte reservada de internet a la que no se puede acceder mediante motores de búsqueda. Dado que no está regulada, usar la dark web puede conllevar muchos riesgos. Es posible descargar accidentalmente malware y virus, además de que hay muchas estafas.

Por eso la web oscura tiene una reputación sombría. Sus críticos la retratan como un lugar de actividad ilegal donde los criminales pueden comunicarse de forma secreta. Aunque eso es parcialmente cierto, hay muchas buenas razones para acceder a la dark web, como:

- Comunicación anónima. Muchos activistas y periodistas recurren a The Onion Router para mantener sus comunicaciones privadas de ojos curiosos.

- Superar la censura. Tor permite a las personas de países con fuerte censura acceder a contenido bloqueado.

- Exponer a criminales o figuras públicas corruptas. Periodistas y denunciantes utilizan Tor y la web oscura como una forma segura de compartir/recibir información anónima en línea o investigar controversias.

- Materiales de investigación. Puedes encontrar recursos gratuitos como libros digitales y trabajos de investigación en la web oscura.

- Pruebas de seguridad. El Navegador Tor permite a trabajadores de TI e ingenieros realizar pruebas de seguridad.

- Consejos médicos. Si tienes una preocupación de salud, hay médicos disponibles en la dark web que pueden ofrecer su experiencia. Esto es especialmente útil para aquellos que quieren mantener la confidencialidad de sus preocupaciones de salud o simplemente no tienen fondos para visitar a un médico.

¿Cuándo no se debería usar Tor?

Existen ciertas limitaciones para acceder a la web oscura y algunas actividades que debes evitar mientras utilizas Tor.

- Descargar torrents o hacer streaming. Muchos sitios web de torrents bloquean los nodos de salida de Tor, haciendo imposibles las transferencias P2P. Incluso si logras que tu cliente de torrent funcione con el navegador, las lentas velocidades de Tor no son ideales para descargas y diseminación. De igual manera, el navegador suele ser demasiado lento para streaming.

- Iniciar sesión en cuentas personales. Al iniciar sesión en una cuenta personal en Tor, corres el riesgo de exponer tu identidad. Algunos sitios web también marcan a Tor como sospechoso, lo que podría llevar al bloqueo de tu cuenta. Puedes conseguir fácilmente una dirección de correo electrónico cifrada para usar exclusivamente con el Navegador Tor; por ejemplo, a través de ProtonMail.

- Pagar con información financiera rastreable. Aunque Tor puede ayudar a proteger tu identidad y ubicación, no puede prevenir el fraude u otros delitos financieros. No se recomienda usar detalles de pago identificables en el navegador ya que corres el riesgo de exponer información sensible a actores maliciosos. Algunos sitios web también bloquean el tráfico de Tor para acceder a las páginas de pago, por lo que es posible que no puedas completar tu transacción de todos modos.

¿Cómo funciona Tor?

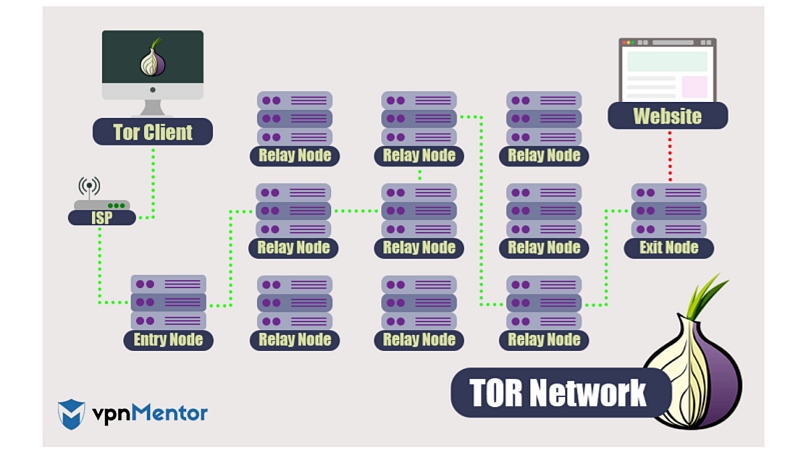

Tor cifra tu tráfico y lo envía a través de múltiples puntos de parada (nodos) antes de llegar a los sitios web que visitas. Tu tráfico viaja a través de muchas capas de nodos: un nodo de entrada, uno de salida y varios relevos intermedios.

A medida que tu tráfico viaja a través de los nodos de Tor, ralentiza tu conexión; por eso es útil usar una VPN rápida

A medida que tu tráfico viaja a través de los nodos de Tor, ralentiza tu conexión; por eso es útil usar una VPN rápida

Los nodos están dispersos globalmente y se dan entre sí solo la información suficiente para revelar el siguiente destino. Ninguno de los nodos puede ver la ruta completa de tu tráfico, así es como Tor ofrece privacidad. Sin embargo, cualquier usuario puede ofrecer su red como un nodo, por lo que no puedes garantizar tu seguridad. Los nodos de entrada y salida de Tor son puntos vulnerables ya que tienen acceso a ciertas partes de tus datos.

El nodo de entrada puede identificar tu dirección IP, mientras que el nodo de salida ve a qué sitios accedes (aunque ninguno puede ver la información inversa). Esto significa que tus datos siempre están parcialmente expuestos en los nodos de entrada o salida cuando usas Tor. Por eso se recomienda usar una VPN junto con Tor para cifrar tu tráfico de extremo a extremo.

¿Es seguro navegar con Tor?

Usar el navegador Tor te proporciona un grado de seguridad, pero tu tráfico solo está protegido dentro del navegador en sí (no en todo tu dispositivo). Los sitios web que visitas no pueden ver tu dirección IP y tu ISP (proveedor de servicios de internet) no puede ver los sitios web específicos que visitas. Sin embargo, tu ISP puede ver si usas Tor, lo que puede levantar sospechas, incluso si no estás haciendo nada ilegal. Además, no estás protegido contra malware, así que descargar cualquier cosa solo con Tor puede ser peligroso.

Tampoco hay forma de saber quién está detrás de los nodos, ni sus intenciones. Los nodos de salida pueden leer, interceptar o alterar tus datos. Aún peor, los nodos de salida maliciosos pueden formar una conexión con tu red, que potencialmente les permite espiar toda tu actividad online. También ha habido casos de actores malintencionados (uno en particular conocido como KAX17) que operan servidores maliciosos en nodos de entrada, medios y de salida para eliminar el anonimato de los usuarios de Tor.

Por estas razones, aconsejo firmemente usar The Onion Router y una VPN. Las VPN de renombre usan cifrado potente de extremo a extremo para proteger tus datos cuando usas Tor. Además, enmascaran tu dirección IP con una de la ubicación del servidor de tu elección. Esto oculta tu ubicación real de los nodos de Tor.

En cuanto a actividad criminal, drogas e imágenes y vídeos perturbadores: solo los encontrarás si quieres y, aun así, solo si sabes exactamente dónde buscar. Si piensas en la web superficial como un continente principal de sitios web interconectados, la web profunda es más como una serie de islas independientes. Así que, en verdad, no tienes que ver nada que no quieras ver.

Cómo usar Tor con una VPN

Una VPN altamente segura puede mejorar la seguridad al utilizar The Onion Router. Hay 2 maneras diferentes de usar una VPN con Tor, cada una ofrece diferentes ventajas de seguridad:

Tor sobre VPN

El método más seguro es conectarte a tu VPN antes de abrir el navegador Tor. Esto protege tus datos a medida que pasan por cada nodo; más importante aún, los nodos de entrada y salida. Además, oculta tu dirección IP real de Tor y evita que tu proveedor de servicios de Internet (ISP) vea que estás utilizando el navegador.

Este enfoque puede no ser tan efectivo si tu VPN no cuenta con características de seguridad esenciales. La desconexión automática o kill switch es crucial para evitar la filtración de datos a nodos de salida maliciosos en caso de un fallo de conexión. Además, es primordial que tu VPN siga una estricta política de cero registros para evitar el control de tu uso de Tor.

VPN sobre Tor

El segundo método se realiza en el orden opuesto: conectándote a Tor antes que a la VPN. Esta opción es un poco más complicada ya que requiere que configures manualmente tu VPN para Tor. Te ofrece algo de seguridad al ocultar el tráfico de los nodos de salida de Tor.

Sin embargo, usar una VPN sobre Tor presenta algunas vulnerabilidades y limitaciones. Por ejemplo, tu ISP puede ver que estás utilizando Tor y no podrás visitar sitios web Onion. Usar una VPN sobre Tor solo te permite acceder a sitios web superficiales con privacidad añadida.

Para que este enfoque sea efectivo, la VPN utilizada debe tener soporte para Tor y adherirse a una rigurosa política de no guardar registros. No obstante, debido al nivel de seguridad relativamente más bajo que ofrece este método, la mayoría de las VPN, incluidas las mencionadas, no ofrecen soporte para VPN sobre Tor.

Consejos adicionales para mantener la seguridad en Tor

Aunque Tor está diseñado para ofrecer privacidad, tiene sus vulnerabilidades. Por eso recomiendo tomar las siguientes precauciones para obtener la máxima seguridad mientras se utiliza el navegador.

- Descarga Tor solo desde el sitio web oficial. Ha habido casos de hackers que han creado sitios espejo de Tor completamente falsos que infectan tu dispositivo con malware si accidentalmente lo descargas. Por eso se aconseja no descargar Tor desde sitios web de terceros.

- Obtén software antivirus y antimalware. Esto mantiene tus dispositivos a salvo de amenazas cibernéticas. Recuerda mantenerte al día de las actualizaciones para evitar los últimos hacks y virus.

- Usa un sistema operativo enfocado en la seguridad. TAILS es un ejemplo; recomiendo ejecutarlo desde una unidad extraíble. De esta manera, será difícil para los hackers identificar tu ordenador en la red Tor. Otros sistemas operativos privados incluyen Qube, Whonix y ZeusGuard.

- Utiliza un motor de búsqueda de confianza en la dark web. Algunos motores de búsqueda indexan sitios Onion, por lo que puedes usarlos para encontrar e investigar sitios web oscuros antes de visitarlos. Algunos motores de búsqueda de confianza incluyen DuckDuckGo y Ahmia.

- Verifica cada URL de Onion que utilices. La web oscura está llena de clones de sitios web realistas, llenos de amenazas cibernéticas. No utilices ninguna URL que obtengas de redes sociales o foros; un motor de búsqueda de la dark web de confianza te ayuda a encontrar sitios web genuinos. Puedes almacenar webs de confianza en un cuaderno encriptado (por ejemplo, Turtl). Tor también tiene una función de Marcadores.

- Evita los sitios HTTP. Tor no encripta estos sitios web ya que están fuera de su red. Así que, a menos que te conectes a una VPN al visitar sitios HTTP, tus datos personales están expuestos al pasar por los nodos de salida de Tor. Sin embargo, los sitios HTTPS que utilizan encriptación de extremo a extremo (a través de TLS o SSL) son seguros para visitar.

- Actualiza tu dispositivo y navegador. Ejecutar el software más actualizado ayuda a prevenir errores y vulnerabilidades que comprometan tu seguridad en línea.

- Desactiva el seguimiento de ubicación. Deshabilitar cualquier funcionalidad de seguimiento de ubicación en tu dispositivo ayuda a mantener tu identidad oculta.

- Desactiva JavaScript. En 2013, los hackers encontraron una manera de rastrear a los usuarios accediendo a los detalles de sesión a través de JavaScript.

- Evita los complementos. Los complementos y extensiones del navegador pueden llevar al rastreo a través de la huella digital del navegador. Tor bloquea automáticamente algunos complementos (como Flash, RealPlayer y Quicktime) ya que han sido manipulados para obtener las direcciones IP reales de los usuarios en el pasado.

- No cambies el tamaño de la ventana de Tor. Esto puede llevar a que te rastreen a través de la huella digital del navegador.

- Cubre la cámara y el micrófono. Esto evita que los ciberdelincuentes recojan grabaciones si secuestran tu dispositivo. Puede parecer excesivo, pero hackear cámaras es preocupantemente fácil.

- Ten cuidado con lo que abres. No hagas clic en ventanas emergentes o solicitudes sospechosas. Si descargas un archivo de la web oscura, desactiva internet antes de abrirlo (para evitar filtrar tu dirección IP real).

- Usa criptomonedas. Las cripto ofrecen una capa adicional de anonimato y seguridad cuando realizas compras en la dark web.

- Cierra todas las aplicaciones de tu dispositivo, como aplicaciones de banca o streaming. De esta manera, no hay posibilidad de que ojos curiosos vean tu información personal a través de estas fuentes.

Cómo instalar el Navegador Tor en tus dispositivos

Recomiendo instalar el navegador Tor únicamente desde el sitio web oficial por razones de seguridad. Tor no está disponible para iOS, pero puedes encontrar el navegador de código abierto Onion Browser (potenciado por Tor) en la App Store.

No importa qué servidor elijas, ya que Tor redirige tu tráfico de todas formas. La mayoría de las VPN te recomendarán el servidor más rápido para tu ubicación.

Descarga Tor en Windows & Mac

Instalar Tor en Windows y Mac es muy similar; las diferencias están solo en cómo navegas por el sistema operativo. Los siguientes pasos muestran cómo instalar Tor en Windows.

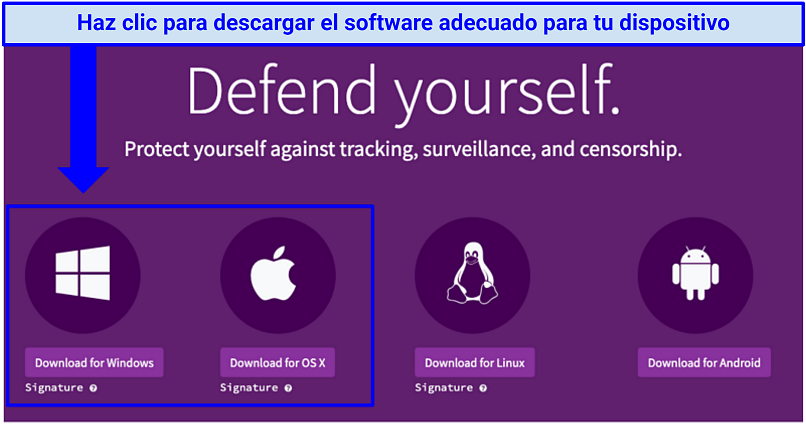

- Descarga Tor. Ve a la página de descargas y selecciona el instalador apropiado.

Después de hacer clic, Tor comenzará a descargarse en tu dispositivo inmediatamente

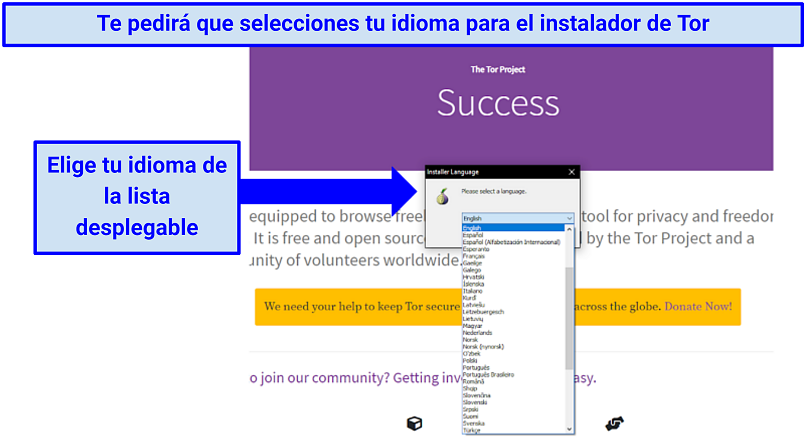

Después de hacer clic, Tor comenzará a descargarse en tu dispositivo inmediatamente - Abre el archivo de instalación. Elige un idioma y sigue el asistente de instalación.

Los idiomas están en orden alfabético

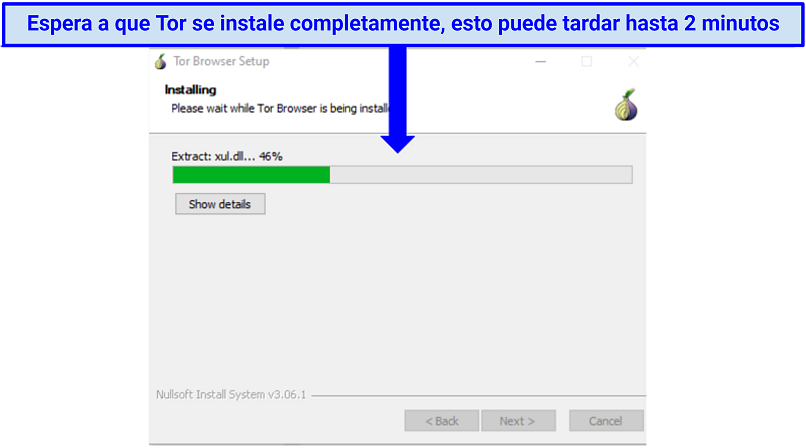

Los idiomas están en orden alfabético - Finaliza la instalación. Si estás usando Mac, el asistente te indicará que arrastres el icono de Tor a tu carpeta de Aplicaciones.

Cuando termine de instalarse, marca la casilla que dice Ejecutar

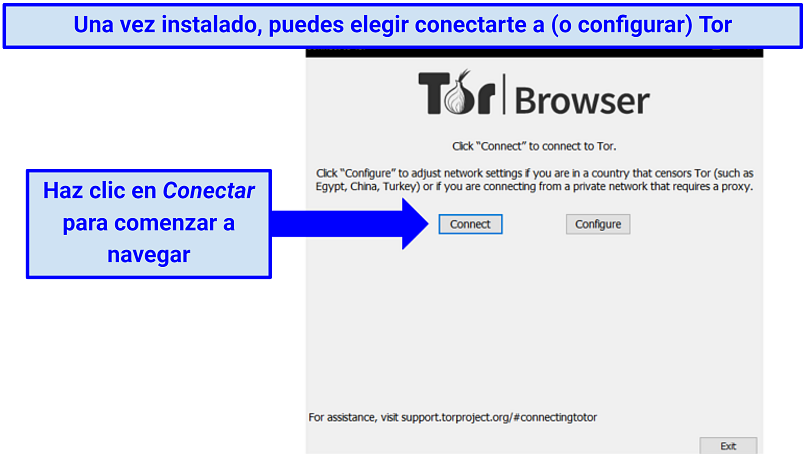

Cuando termine de instalarse, marca la casilla que dice Ejecutar - Conecta o configura Tor. Si estás navegando en una red o ubicación restrictiva, haz clic en Configurar. Te preguntará si Tor está censurado en tu localización o si estás utilizando un proxy. Luego te ayudará a configurar un transporte enchufable.

Si estás utilizando un proxy, deberás introducir el tipo de proxy, la dirección IP y el puerto

Si estás utilizando un proxy, deberás introducir el tipo de proxy, la dirección IP y el puerto

Descarga Tor en Android

- Visita el sitio web oficial de Tor. Usando tu dispositivo Android, navega a la web oficial de Tor. Ve a la página de Descargas y haz clic en Descarga para Android.

- Sigue las indicaciones para instalar. Haz clic en Ir a Google Play, luego en Instalar para comenzar la descarga de la app en tu dispositivo.

- Conéctate a Tor. Empieza a navegar de manera segura con The Onion Router.

Descarga Tor en Linux

- Descarga el lanzador de Tor. Navega a la página de descarga de Tor en FlatHub y descarga el lanzador para Linux.

- Instala el archivo. Busca la carpeta de descargas (o el lugar donde hayas guardado el Lanzador de Tor) y abre el archivo.

- Conecta o configura Tor. Haz clic en Lanzar ("Launch”) para iniciar Tor, luego en Conectar ("Connect”) o Configurar ("Configure”). Si estás navegando desde una red que bloquea Tor, elige Configurar ("Configure”). Esto te preguntará si Tor está censurado en tu localización o si estás usando un proxy. Luego te ayudará a configurar un transporte enchufable. Si no es así, puedes seleccionar Conectar ("Connect ") inmediatamente para comenzar a navegar.

Preguntas frecuentes sobre cómo usar Tor de forma segura

¿Tor es ilegal?

No en la mayoría de los países, siempre que no se utilice para actividades ilegales. Aunque Tor no está prohibido en la mayoría de los lugares, puede utilizarse para acceder a la dark web (que encierra contenido ilegal como drogas, armas y pornografía perturbadora).

Sin embargo, el navegador es completamente ilegal y está bloqueado en lugares como Rusia, China, Emiratos Árabes Unidos, Turquía, Irán y Bielorrusia. Aunque algunas VPN de confianza están equipadas con características de seguridad avanzadas que les ayudan a superar cortafuegos difíciles y acceder a Tor en países con censura estricta, en The How To Guide no aprobamos ninguna actividad ilegal.

Además, se sabe que los puentes de Tor teóricamente pueden ser utilizados para superar la censura. Estos son nodos intermedios que no están listados en el directorio de Tor, por lo que son más difíciles de identificar y bloquear por las autoridades gubernamentales. No puedo recomendar el uso de estos sin la protección de una VPN porque son operados por voluntarios, igual que cualquier otro nodo. Nunca sabes si el usuario que hay detrás del puente tiene intenciones maliciosas.

¿Es seguro descargar Tor?

Sí, es seguro descargar el navegador Tor. Sin embargo, no es completamente privado y tu ISP puede ver que estás utilizando el sitio web de Tor. Por eso se recomienda descargar y usar Tor mientras estás conectado a una VPN para proporcionarte más privacidad.

Sin embargo, nunca debes descargar Tor de un sitio web de terceros. Hay muchos falsos con enlaces maliciosos que pueden comprometer tu dispositivo y los datos, así que usa siempre el sitio web oficial de Tor.

¿Se puede rastrear o hackear Tor?

Es difícil, pero es posible. Para garantizar tu seguridad, debes tomar precauciones adicionales como usar una VPN mientras navegas por Tor.

Los hackers han logrado comprometer la red en el pasado, para espiar la navegación de los usuarios o incluso tomar el control de sus dispositivos. Lo hacen configurando nodos Tor falsos, que pueden interceptar tráfico e inyectar malware en los dispositivos de los usuarios.

Usar una VPN con un bloqueador de malware puede ayudar a protegerte de estos ataques. Un buen bloqueador analizará todo el tráfico entrante en busca de malware y otras actividades maliciosas, bloqueando cualquier cosa que parezca sospechosa antes de que alcance tu dispositivo. Esto significa que, incluso si un hacker logra comprometer un nodo Tor, tu VPN debería seguir protegiéndote.

¿Cuál es la diferencia entre la deep web y la dark web?

La deep web se refiere a cualquier contenido en internet que los motores de búsqueda no indexan. Esto incluye sistemas de banca online, bases de datos de empresas privadas, perfiles de redes sociales, sitios web no listados, etc. Aunque este contenido no es accesible a través de un motor de búsqueda, no es inherentemente peligroso y puedes acceder a él con un navegador regular.

La dark web se refiere a una parte específica de la deep web que está oculta intencionadamente y solo es accesible con navegadores como Tor. Aunque no todo el contenido de la dark web es ilegal o dañino, generalmente se considera un espacio sombrío al que debes acercarte con precaución. Por eso se recomienda usar una VPN en la dark web.

¿Es Tor una VPN?

Tor y las VPN ofrecen privacidad en línea, pero no son lo mismo. Tor es un software libre y de código abierto que te permite navegar por internet de forma anónima cifrando y redirigiendo tu tráfico a través de una serie de nodos o retransmisiones, dificultando que alguien rastree tus actividades online. Una VPN cifra tu tráfico de internet para ocultar tus datos y lo redirige a través de un servidor remoto, de modo que pareces estar navegando desde otra ubicación.

¿Existen alternativas a Tor y la red Onion?

Si tienes preocupaciones sobre los riesgos potenciales de Tor o encuentras la red lenta y poco fiable, hay otras alternativas:

- I2P: es una red anónima libre y de código abierto. Al igual que Tor, I2P utiliza una serie de nodos para redirigir el tráfico de internet, permitiéndote navegar y comunicarte de forma anónima. Sin embargo, a diferencia de Tor, I2P permite compartir archivos y enviar mensajes de forma anónima, lo que la convierte en una herramienta de privacidad más completa.

- Freenet: una red anónima descentralizada. Funciona distribuyendo datos a través de una red de ordenadores, haciéndolo casi imposible de rastrear el origen de un archivo o mensaje. Aunque no es tan fácil de usar como otras opciones, es una herramienta poderosa para la privacidad.

- GNUnet: es un conjunto de protocolos de red descentralizado. Ofrece características como cifrado, descubrimiento de pares y asignación de recursos y es libre de usar y modificar. Está disponible para Windows, Mac OS X, GNU/Linux y Solaris. Como Tor, tiene sus vulnerabilidades en lo que respecta a las intenciones de los usuarios que hay detrás de cada nodo.

Usa Tor de forma segura hoy mismo

Aunque The Onion Router te ofrece un nivel decente de privacidad, estás en riesgo cada vez que lo usas para acceder a la dark web. Para mantenerte a salvo de diversas ciberamenazas, te recomiendo encarecidamente usar una VPN con el navegador Tor. Esto asegura que tu tráfico esté encriptado desde el inicio hasta el final de tus sesiones de navegación. Además, oculta tu actividad en Tor y tu IP a cualquier tercero que intente espiarte.

Te agradecemos que dejes un comentario sobre cómo mejorar este artículo. Tu opinión es importante.